phamducphuc.com

Interpol bắt giữ Hacker Moroccan vì tham gia vào các hoạt động bất chính trên không gian mạng

Tue Jul 06 2021 21:24:49 GMT+0700 (Indochina Time)

Các cơ quan thực thi pháp luật đã phối hợp với Interpol bắt được một kẻ hacker chịu trách nhiệm khi nhắm vào hàng nghìn nạn nhân trong nhiều năm và tạo dựng các cuộc tấn công bằng phần mềm độc hại nhắm vào các công ty viễn thông, các ngân hàng lớn và các tập đoàn đa quốc gia ở Pháp cũng như một phần của kế hoạch lừa đảo toàn cầu và gian lận thẻ tín dụng.

<p>

Cuộc điều tra kéo dài hai năm, được các tổ chức quốc tế và liên chính phủ đặt tên là <strong>Chiến dịch Lyrebird</strong>, dẫn đến việc bắt giữ một công dân Moroccan có biệt danh là Dr HeX, công ty an ninh mạng Group-IB tiết lộ trong hôm nay trong một báo cáo mà công ty này chia sẽ.

</p>

<p>

Dr HeX được cho là đã "hoạt động ít nhất từ năm 2009 và chịu trách nhiệm cho một số hành động hành động phạm tội trên không gian mạng, bao gồm lừa đảo, phá hoại, phát triển phần mềm độc hại, gian lận thẻ tín dụng của hàng nghìn nạn nhân", công ty an ninh mạng này cho biết.

</p>

<p>

Các cuộc tấn công mạng liên quan đến việc triển khai một bộ công cụ lừa đảo bao gồm các trang web giả mạo các tổ chức ngân hàng trong nước, tiếp theo là gửi hàng loạt email bắt chước các công ty được nhắm mục tiêu, khiến người nhận email nhập thông tin đăng nhập trên trang web giả mạo.

</p>

<p>

Các thông tin xác thực được nhập bởi các nạn nhân mà họ không nghi ngờ gì trên trang web giả mạo sau đó được chuyển hướng đến email của thủ phạm. Ít nhất đã có ba bộ công cụ lừa đảo khác nhau có lẽ được phát triển bởi hacker này.

</p>

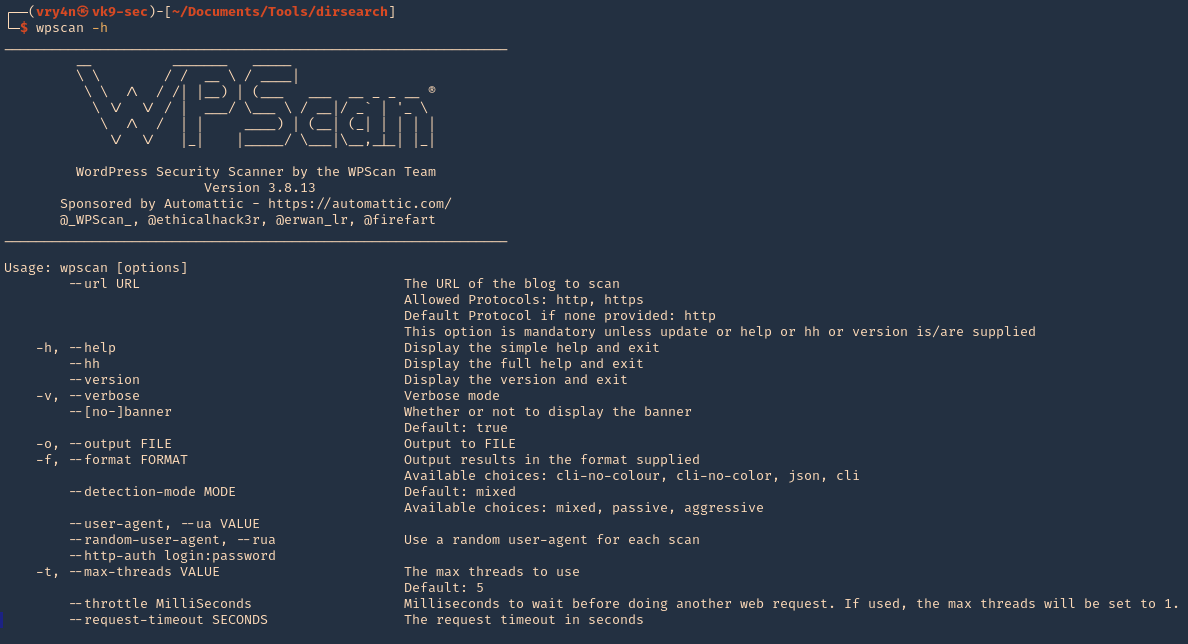

<img src="/img/news/drhex1.jpg" alt="">

<p>

Interpol cho biết các bộ dụng cụ lừa đảo cũng đã được "bán cho các cá nhân khác thông qua các diễn đàn trực tuyến để cho phép họ tạo điều kiện cho các chiến dịch độc hại tương tự để tấn công các nạn nhân" . "Những thứ này sau đó được sử dụng để mạo danh các cơ sở ngân hàng trực tuyến, cho phép nghi phạm và những người khác đánh cắp thông tin nhạy cảm và lừa đảo các cá nhân tin tưởng để thu lợi bất chính, với thiệt hại của các cá nhân và công ty được công bố trực tuyến để quảng cáo các dịch vụ độc hại này."

</p>

<p>

Các tập lệnh trong bộ công cụ lừa đảo chứa tên Dr HeX và địa chỉ email liên hệ cá nhân mà tội phạm mạng đã sử dụng cuối cùng đã được xác định và vô hiệu hóa, trong quá trình này đã phát hiện ra một kênh YouTube, cũng như một tên khác được hacker sử dụng để đăng ký ít nhất 2 tên miền đã được sử dụng trong các cuộc tấn công.

</p>

<p>

Ngoài ra, Group-IB cho biết họ cũng có thể xác định được địa chỉ email nhắm đến các cơ sở hạ tầng độc hại mà bị cáo sử dụng trong các chiến dịch lừa đảo khác nhau, trong đó bao gồm 5 địa chỉ email, 6 nicknames và các tài khoản của anh ta trên Skype, Facebook, Instagram và YouTube.

</p>

<p>

Nhìn chung, dấu vết kĩ thuật số mà Dr Hex đã để lại rất đáng kể về các hoạt động tấn công độc hại trong một khoảng thời gian kéo dài từ năm 2009 đến năm 2018, trong thời gian này hacker đã tấn công không ít hơn 134 trang web, cùng với việc tìm thấy các bài đăng do kẻ tấn công tạo ra trên các diễn đàn ngầm khác nhau dành cho các giao dịch phần mềm độc hại và bằng chứng cho thấy anh ta đã tham gia vào các cuộc tấn công vào các tập đoàn của Pháp để đánh cắp thông tin tài chính.

</p>

<p>

"Cụ thể, nghi phạm đã quảng bá cái gọi là Zombi Bot, được cho là chứa 814 vụ khai thác, bao gồm 72 vụ riêng tư, một máy quét brute-forcer, webshell và backdoor, cũng như chức năng thực hiện các cuộc tấn công DDoS", trích lời từ Group-IB CTO Dmitry Volkov nói với The Hacker News.

</p>

<p><i>nguồn: thehackernews</i></p>

Phạm Đức Phúc, tôi có đam mê về công nghệ, hỗ trợ các vấn đề liên quan đến tài khoản mạng xã hội và điện thoại...