phamducphuc.com

Câu chuyện về hacker từng đánh sập Internet của cả một quốc gia

Wed Apr 14 2021 22:34:42 GMT+0700 (Indochina Time)

Câu chuyện của Kaye cho thấy sức tàn phá của một cuộc tấn công mạng có thể khủng khiếp đến mức nào và hối thúc cộng đồng an ninh mạng tìm cách đối phó với nó.

<p>

Đó là vào tháng 10 năm 2016, hơn nửa triệu camera an ninh trên toàn thế giới đồng loạt kết nối tới một vài máy chủ đang được sử dụng bởi Lonestar Cell MTN, một nhà mạng di động tại Liberia, châu Phi. Không lâu sau đó, hệ thống mạng của Lonestar bị tràn ngập và quá tải. Việc truy cập internet của 1,5 triệu khách hàng thuộc nhà mạng này bị chậm đi và cuối cùng dừng hẳn.

</p>

<p>

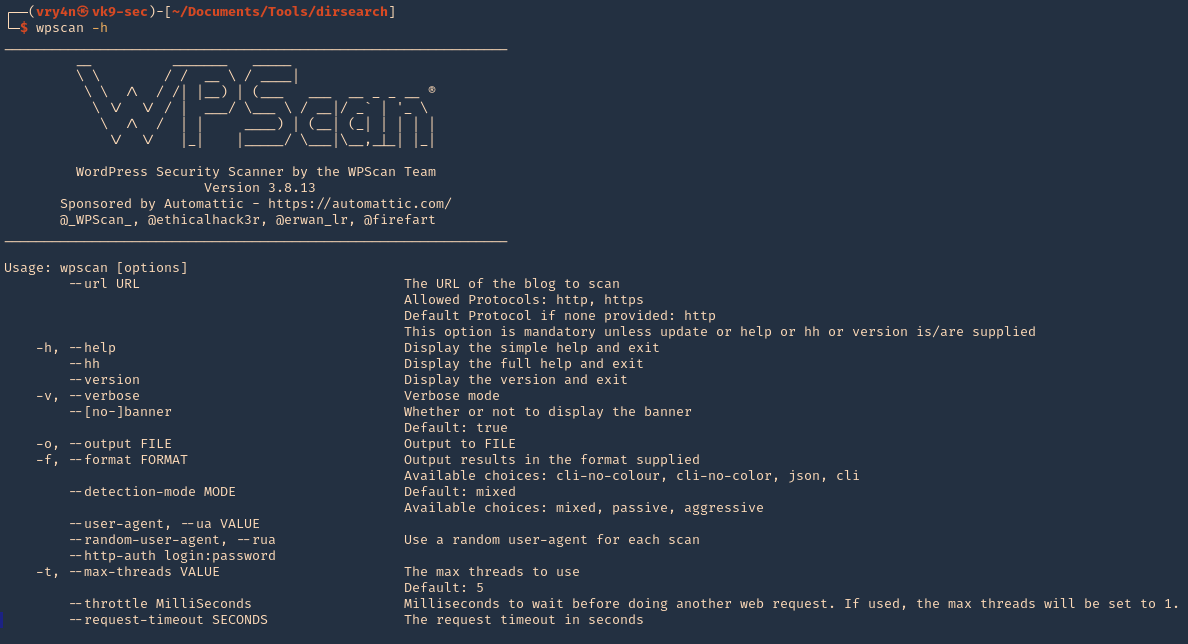

Kỹ thuật được sử dụng trong cuộc tấn công này là DDoS, hay tấn công từ chối dịch vụ phân tán. Đơn giản nhưng hiệu quả, một cuộc tấn công DDoS sử dụng một đội quân các cỗ máy bị xâm nhập và điều khiển, còn gọi là botnet, để đồng thời kết nối tới một điểm trực tuyến duy nhất.

</p>

<p>

Đối với riêng Liberia, một trong những quốc gia nghèo nhất Châu Phi, mạng botnet này là một trong những mạng botnet lớn nhất mà họ từng phải đối đầu. Trong khi phần lớn các cuộc tấn công DDoS chỉ kéo dài trong giây lát, cuộc tấn công vào Lonestar diễn ra trong suốt nhiều ngày.

</p>

<p>

Và do cuộc nội chiến kết thúc vào năm 2003, Liberia hoàn toàn không có đường dây điện thoại cố định, một nửa quốc gia này đã bị cắt đứt khỏi các dịch vụ như giao dịch ngân hàng trực tuyến, nông dân không thể gọi điện để hỏi giá nông sản, và sinh viên cũng không thể tra cứu Google. Tại thủ đô Monrovia, bệnh viện lớn nhất của họ cũng mất kết nối trong suốt một tuần. Các chuyên gia bệnh truyền nhiễm đang phải đối phó với việc bùng phát dịch Ebola mà không thể liên lạc với các cơ quan chăm sóc sức khỏe quốc tế khác.

</p>

<p>

Không lâu sau đó, cuộc tấn công bắt đầu lan rộng.

</p>

<p>

Đến ngày 27 tháng 11, hãng viễn thông Deutsche Telekom AG của Đức bắt đầu nhận được hàng chục nghìn cuộc gọi từ các khách hàng đang giận dữ vì dịch vụ internet của họ bị sập. Thậm chí, hệ thống máy tính trong một nhà máy nước đã mất kết nối và họ phải cho một kỹ thuật viên xuống kiểm tra thủ công từng máy bơm.

</p>

<img src="/img/story/photo-1-15903364793151817697681.webp" alt="">

<p>

Đến lúc này, Deutsche Telekom phát hiện ra một mạng botnet khổng lồ, tương tự như cuộc tấn công ở Liberia, đang làm hỏng các router của họ. Công ty nhanh chóng triển khai một phần mềm sửa lỗi chỉ trong vài ngày, nhưng quy mô khủng khiếp của cuộc tấn công khiến cho một nhà nghiên cứu bảo mật cho rằng đây là hành động của Nga hoặc Trung Quốc.

</p>

<p>

Cho đến khi mạng botnet này hạ gục hàng chục website của hai ngân hàng Anh, Cơ quan chống Tội phạm Anh, cùng BKA (Văn phòng Cảnh sát Tội phạm Liên bang) của Đức, với sự hỗ trợ từ FBI của Mỹ đã bắt tay vào điều tra vụ việc. Cảnh sát Đức phát hiện ra một username, có liên hệ đến một email và một tài khoản Skype, cũng như trang Facebook thuộc về một người tên Daniel Kaye, công dân Anh 29 tuổi, người lớn lên tại Israel và tự xem mình như một nhà nghiên cứu bảo mật tự do.

</p>

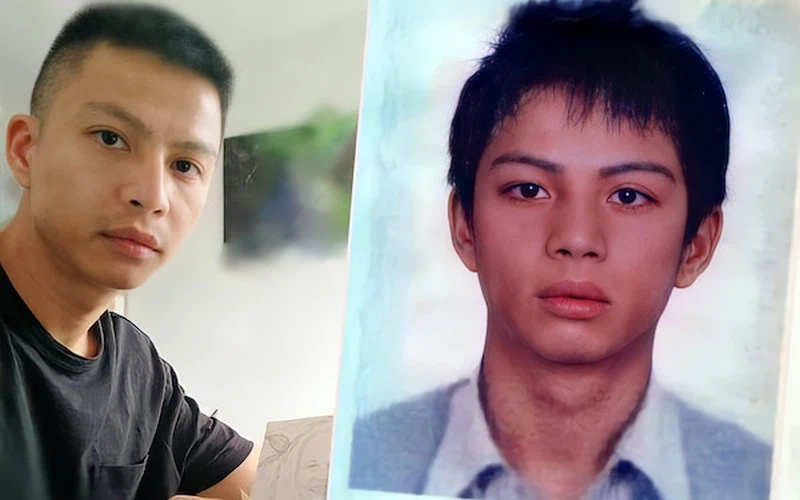

<p>

Sáng ngày 22 tháng Hai năm 2017, Kaye bị cảnh sát Anh bắt khi đang làm thủ tục tại sân bay Luton Airport của London để chuẩn bị bay sang đảo Síp. Khám người anh ta, cảnh sát phát hiện một cọc những tờ 100 USD với trị giá khoảng 10.000 USD được giấu trong người anh ta. Thế nhưng khác với dự đoán của nhiều người, đây không phải là một điệp viên của Nga hay một tên trùm tội phạm.

</p>

<img src="/img/story/photo-2-15903364793171591633882.webp" alt="">

<p>

Cáo trạng của tòa án cùng các báo cáo của cảnh sát về những cuộc thẩm vấn Kaye cho thấy, Kaye chỉ là một tên lính đánh thuê và là một kẻ yếu đuối với tiền sử bệnh tiểu đường nặng.

</p>

<img src="/img/story/photo-3-15903364793181719888860.webp" alt="">

<p>

Sinh ra ở London, nhưng từ năm 6 tuổi Kaye đã theo mẹ chuyển tới Israel sau khi bố mẹ ly dị. Đến năm 14 tuổi, việc bị chuẩn đoán tiểu đường càng làm Kaye hạn chế tiếp xúc với thế giới bên ngoài, thế nhưng cậu thanh niên đã tìm thấy một thế giới khác rộng lớn hơn trên internet.

</p>

<p>

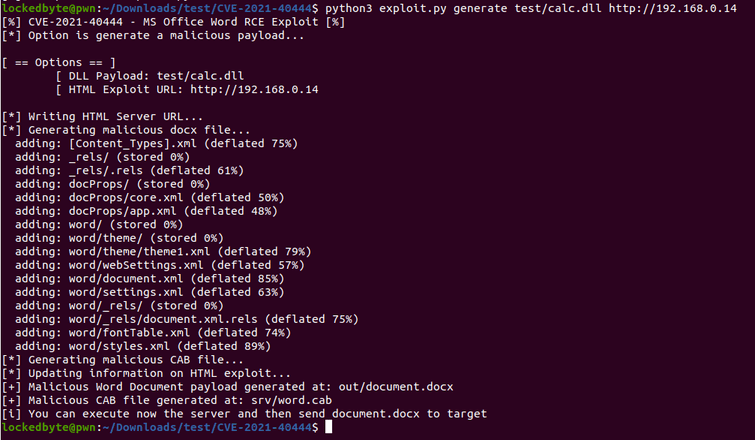

Cậu tự mình học code, tự mình ngấu nghiến các bài tập mình tìm được, và thường xuyên tham gia vào các diễn đàn web về khả năng khai thác các lỗ hổng bảo mật với nickname "spy[d]ir". Năm 2002 xuất hiện chiến tích đầu tiên của spy[d]ir với ảnh chụp màn hình cho thấy website của một công ty kỹ thuật tại Ai Cập bị deface với dòng chữ: "Hacked by spy[d]ir! LOL! This was too Easy." Trong 4 năm sau đó, hàng loạt website khu vực Trung Đông đều gặp những cuộc tấn công tương tự như vậy

</p>

<img src="/img/story/photo-4-15903364793191803974125.webp" alt="">

<p>

Cũng vào thời điểm này, Kaye tốt nghiệp trung học và quyết định bỏ học đại học để chọn con đường lập trình freelance. Là một người thông minh nhưng lại dễ chán nản, Kaye dường như không phù hợp với đời sống doanh nghiệp như bao nhân viên bình thường khác. Thường lúng túng khi tiếp xúc với người khác, cách trả lời câu hỏi của Kaye cũng làm anh ta trông có vẻ như đang giấu giếm điều gì đó.

</p>

<p>

Thậm chí vào năm 2011, Kaye đã từng vào đến vòng phỏng vấn cuối cùng của một công ty an ninh mạng lớn, RSA Security LLC, nhưng sau đó lại bị từ chối do những lo ngại từ phòng nhân sự. Vào độ tuổi 20, đó là thời điểm Kaye tập trung hoàn toàn cho việc làm tự do với các khách hàng cá nhân, những người biết anh ta qua các diễn đàn hack hoặc qua truyền miệng.

</p>

<p>

Không lâu sau đó, đến năm 2012, anh chuyển tới London cùng người bạn gái mà anh mới cầu hôn. Là một cựu quản trị của trường đại học, cô muốn tiếp tục theo đuổi sự nghiệp của mình tại Anh, còn Kaye thì muốn một khởi đầu mới.

</p>

<img src="/img/story/photo-5-1590336479321591204656.webp" alt="">

<img src="/img/story/photo-6-15903364793221193594292.webp" alt="">

<p>

Đến năm 2014, Kaye nghe được từ một người bạn về một doanh nhân đang chào mời một công việc tự do cho người thành thạo về kỹ thuật hack tại Israel. Người bạn này giới thiệu Kaye với một doanh nhân thành đạt tên Avi đang có nhu cầu tìm kiếm sự trợ giúp về an ninh mạng. Lúc đó doanh nhân này đang có công việc kinh doanh tại Liberia – và câu chuyện bắt đầu.

</p>

<p>

Vị doanh nhân Avi này, hay Avishai "Avi" Marziano, lúc đó đang là CEO của Cellcom, nhà mạng viễn thông lớn thứ hai Liberia. Được thành lập vào năm 2004, nhà mạng này đã tăng trưởng bùng nổ trong nhiều năm nhờ hàng loạt các chiến dịch quảng bá mạnh mẽ, như tặng xe máy cho người trúng thưởng, tài trợ các cuộc thi hoa hậu, cũng như liên tục công kích đối thủ số một của họ - nhà mạng Lonestar – trong các đoạn phim quảng cáo.

</p>

<p>

Nhưng bất chấp các nỗ lực đó, thị phần của Cellcom vẫn chỉ dậm chân ở vị trí số hai tại thị trường Liberia. Dù hoạt động kinh doanh thu hẹp trong năm 2014 do dịch Ebola, nhưng CEO của Cellcom tuyên bố, giai đoạn phát triển đã qua, giờ là lúc lên ngôi thống trị. Kế hoạch của ông ta bắt đầu bằng việc gặp gỡ Kaye. Khi không thể đánh bại đối thủ trên thương trường, ông ta sẽ dùng một cách khác để hạ gục họ.

</p>

<img src="/img/story/photo-7-15903364793231509589570.webp" alt="">

<p>

Một trong những nhiệm vụ đầu tiên của Kaye là bảo toàn cho hệ thống cho một công ty chị em của Cellcom tại nước láng giềng Guinea. Bằng công cụ của mình, Kaye mã hóa toàn bộ dữ liệu của Cellcom để bảo vệ nó trước các biến động chính trị. Nhờ vậy, Kaye được Marziano trả 50.000 USD cùng hàng nghìn USD tiền thưởng cho mỗi bài kiểm tra. Nhưng nhiệm vụ tiếp theo lại không nhân từ như vậy.

</p>

<p>

Marziano ra lệnh cho Kaye hack vào hệ thống mạng của Lonestar để tìm kiếm bằng chứng về hối lộ hoặc các hoạt động phi pháp khác. Chẳng tìm được điều gì bất thường trong hệ thống của Lonestar, Kaye tải xuống toàn bộ cơ sở dữ liệu khách hàng của nhà mạng này và gửi nó cho Marziano – đây mới là mục đích thật sự của nhiệm vụ lần này. Nó cho phép Cellcom có thể gửi tin nhắn mời các khách hàng chuyển mạng. Nhưng như vậy vẫn chưa đủ.

</p>

<p>

Năm 2015, Kaye và Marziano cùng bàn bạc tìm cách tấn công DDoS và làm chậm dịch vụ internet của Lonestar để thuyết phục khách hàng chuyển mạng. Một thách thức thật sự về kỹ thuật. Không dễ DDoS một nhà mạng lớn như Lonestar ngay cả với hạ tầng internet yếu kém của Liberia.

</p>

<img src="/img/story/photo-8-15903364793251008929716.webp" alt = "">

<p>

Đến năm 2016, vận may đều đang mỉm cười với bộ đôi này. Cellcom được nhà mạng khổng lồ của Pháp, Orange hỏi mua vào tháng Một năm 2016 và Marziano vẫn được giữ lại làm CEO. Còn vận may của Kaye lại đến từ một sự kiện khác. Năm 2016, internet toàn cầu dậy sóng vì một loại phần mềm mã độc khét tiếng có tên Mirai. Mirai lây lan qua các webcam, router không dây, và các thiết bị bảo mật kém khác để tạo nên mạng botnet lớn nhất từng ghi nhận và sử dụng nó để tấn công DDoS vào game thủ Minecraft.

</p>

<p>

Dựa trên những dòng code Mirai được chia sẻ lại trên diễn đàn hacker, Kaye – lúc này đang an nhàn trên đảo Síp – đã có công cụ trời cho mà mình đang tìm kiếm. Bằng cách tinh chỉnh các dòng code trong đó, Kaye có thể nhắm tới các camera an ninh của Trung Quốc, vốn bảo mật kém và ngăn các dạng Mirai khác chiếm quyền điều khiển mạng botnet của mình.

</p>

<p>

Phấn khích trước sức mạnh của mạng botnet mà Kaye đang sở hữu, Marziano đồng ý trả cho anh ta 10.000 USD mỗi tháng để được sử dụng "dự án" này. Giờ là lúc bắt tay vào kế hoạch của Marziano.

</p>

<img src="/img/story/photo-9-1590336479326709036737.webp" alt = "">

<p>

Hạ tầng internet vốn yếu kém của Liberia chỉ có duy nhất một đường cáp quang ngầm dưới biển để kết nối với thế giới bên ngoài. Đối mặt với nửa triệu cỗ máy đồng thời gửi dữ liệu về, máy chủ của Lonestar nhanh chóng dừng hoạt động. Trong thời gian từ tháng 10 năm 2016 đến tháng 2 năm 2017, Kaye liên tục tấn công thêm ít nhất 266 lần nữa. Mỗi lần cuộc tấn công diễn ra, một nửa đất nước ở châu Phi này, vốn là khách hàng của Lonestar lại rơi vào tình trạng mất liên lạc với bên ngoài.

</p>

<p>

Tuyên bố từ nhiều năm nay của Cellcom về việc là nhà mạng nhanh nhất Liberia đã trở thành sự thật. Khó có từ nào để mô tả được sự hài lòng của Marziano. Ông ta thậm chí còn chụp lại tựa đề bài báo với dòng tít "Bị tê liệt vì tấn công mạng: Liberia cầu cứu Mỹ, Anh", để gửi cho Kaye.

</p>

<img src = "/img/story/photo-10-15903364793271908944577.webp" alt = "">

<p>

Trái với niềm vui của Marziano, Kaye bắt đầu cảm thấy nguy hiểm khi có dấu hiệu cho thấy nhiều nhà nghiên cứu bảo mật đang chú ý tới hoạt động tấn công này, do sự tương đồng của nó với malware khét tiếng Mirai.

</p>

<p>

Không lâu sau đó, mạng botnet của Kaye bắt đầu mất kiểm soát và lan sang Đức. Các thiết bị nhiễm mã độc liên tục tìm kiếm thiết bị mới, bắt chúng phải tải xuống phần mềm mã độc. Vì vậy, chúng làm sập các router của nhà mạng Deutsche Telekom khi chúng không chịu tham gia vào mạng botnet này – một thiệt hại ngoài dự kiến của cuộc tấn công, như sau này Kaye thú nhận. Và thế là lực lượng cảnh sát Đức bắt tay vào cuộc. Lúc này Kaye hoảng sợ thật sự.

</p>

<img src = "/img/story/photo-11-15903364793271207744373.webp" alt = "">

<p>

Để đánh lạc hướng hoạt động điều tra khỏi các vụ tấn công của mình tại Liberia, Kaye quyết định chia sẻ mạng botnet – hay nói cách khác, đem chúng đi tấn công thuê cho người khác – để được thanh toán bằng Bitcoin (từ 2.000 USD cho đến 20.000 USD tùy quy mô). Trong khi nhiều khách hàng là game thủ, muốn sử dụng nó để tấn công đối thủ, nhiều khách hàng khác tham vọng hơn thế.

</p>

<p>

Một kẻ mang biệt danh "Ibrham Sahil" đã tận dụng mạng botnet này cho các vụ tấn công đòi tiền chuộc. Hậu quả là website của 2 ngân hàng Lloyds Bank Plc và Barclays Bank Plc – hai nhà cho vay lớn tại Anh – bị đánh sập bởi hàng chục cuộc tấn công DDoS, do không chịu trả tiền theo lời đe dọa của kẻ tấn công. Để kiềm chế các cuộc tấn công và duy trì hoạt động của website, mỗi ngân hàng đã phải tiêu tốn khoảng 150.000 Bảng Anh – tương đương số tiền mà kẻ tấn công đòi mỗi ngân hàng.

</p>

<img src = "/img/story/photo-12-15903364793281971561941.webp" alt = "">

<p>

Những cuộc tấn công này chỉ chấm dứt khi Marcus Hutchins, một nhà nghiên cứu bảo mật Anh, mầy mò được máy chủ điều khiển cuộc tấn công và liên lạc với người điều khiển nó, một người có mật danh "Popopret" – một biệt danh khác của Kaye.

</p>

<p>

Không chỉ đăng tải các bằng chứng về hậu quả của cuộc tấn công mạng, Hutchins còn cảnh báo về việc các cơ quan tình báo sẽ vào cuộc do hệ thống ngân hàng được xem là cơ sở hạ tầng thiết yếu của đất nước. Lúc này các cuộc tấn công vào ngân hàng mới ngừng lại. Còn các cuộc tấn công tại Liberia vẫn tiếp tục.

</p>

<p>

Một vài tuần sau đó, Kaye bay từ đảo Síp tới London để gặp Marziano và nhận nốt số tiền thưởng dành cho mình. Cả hai đều mang theo gia đình của mình tới cuộc gặp mặt. (Dường như gia đình của họ không hề biết về những việc làm phi pháp của bọ đôi này). Ở một phần nào đó, bộ đôi kỳ quặc này đã trở thành bạn của nhau hơn là mối quan hệ hợp tác kinh doanh thông thường.

</p>

<p>

Nhận được 10.000 USD tiền mặt từ Marziano, Kaye ra sân bay Luton Airport để lên máy bay về đảo Síp. Đây chính là nơi cảnh sát Anh đón lõng và bắt được Kaye khi đang làm thủ tục.

</p>

<img src = "/img/story/photo-13-1590336479329345618909.webp" alt = "">

<p>

Ban đầu dĩ nhiên Kaye phủ nhận toàn bộ. Chỉ đến khi bị dẫn độ sang Đức và phòng mật mã của BKA bẻ khóa được điện thoại di động của Kaye, tìm ra các tin nhắn WhatsApp giữa Kaye và Marziano, ảnh chụp các loại camera an ninh sử dụng trong mạng botnet tấn công Liberia, cũng như đoạn video cho thấy ai đó đang điều khiển mạng botnet khổng lồ gây ra vụ tấn công, Kaye mới chịu thú nhận.

</p>

<p>

Suốt một năm rưỡi sau đó là thời gian tranh cãi giữa nhóm pháp lý của Kaye và các công tố viên. Trong khoảng thời gian đó, Kaye phải nộp tiền bảo lãnh để không phải ngồi tù và bị quản thúc tại nhà của bố cũng như không được rời nước Anh.

</p>

<img src = "/img/story/photo-14-15903364793302125273341.webp" alt = "">

<p>

Kaye bị tuyên án vào ngày 11 tháng Một năm 2019 tại tòa án Blackfriars Crown ở Nam London. Thoát khỏi bị truy tố án hình sự, cuộc tấn công mạng của Kaye tại Liberia chỉ bị xem như một "hành vi tấn công được thúc đẩy bởi lợi ích tài chính vào một doanh nghiệp hợp pháp." Cuối cùng, Kaye bị tuyên án 32 tháng tù giam không ân xá.

</p>

<p>

Về phần Marziano, ông ta bị cảnh sát Anh bắt vào tháng Tám năm 2017, không lâu sau khi Kaye xuất hiện tại phòng xử án ở London. Nhưng ông ta cũng nhanh chóng được thả mà không có cáo buộc nào. Trong năm 2017, ông ta cũng rời khỏi Liên doanh Orange Cellcom và cắt đứt mọi liên lạc kể từ đó. Thậm chí vợ cũ của ông ta cũng không biết Marziano đi đâu.

</p>

<p>

Năm 2018, nhà mạng Lonestar Cell đệ đơn kiện Orange và Cellcom tại London vì cáo buộc liên quan đến vụ tấn công mạng. Cả hai nhà mạng trên đều đưa ra tuyên bố phủ nhận cáo buộc và cho rằng họ không hề biết các hoạt động của Marziano cũng như không được hưởng lợi từ các cuộc tấn công này.

</p>

<img src = "/img/story/photo-15-1590336479331254354352.webp" alt = "">

<p>

Còn tại Liberia, nhiều người cho rằng các cuộc tấn công vào Lonestar mang động cơ chính trị, không phải lợi nhuận kinh tế. Chủ tịch của Lonestar trong thời gian đó là Benoni Urey, người đứng đầu đảng All Liberian Party, từng chạy đua chức Tổng thống năm 2017. Trong khi đó, Cellcom luôn công khai ủng hộ một trong các đối thủ của ông Urey, cựu Tổng thống Sirleaf, người đã nắm quyền ở đất nước này từ năm 2006 đến 2018.

</p>

<p>

Vào đầu năm 2020, Kaye sẽ được thả. Đến lúc đó, anh sẽ phải đối mặt với lệnh hạn chế sử dụng điện thoại, máy tính và phần mềm bảo mật, cho dù anh vẫn hy vọng có thể tiếp tục làm công việc về an ninh mạng. Cho đến khi đó, anh ta vẫn cặm cụi thái rau trong bếp của Belmarsh, nhà tù có an ninh tối đa chuyên giam giữ những kẻ giết người, hiếp dâm, và khủng bố.

</p>

Phạm Đức Phúc, tôi có đam mê về công nghệ, hỗ trợ các vấn đề liên quan đến tài khoản mạng xã hội và điện thoại...